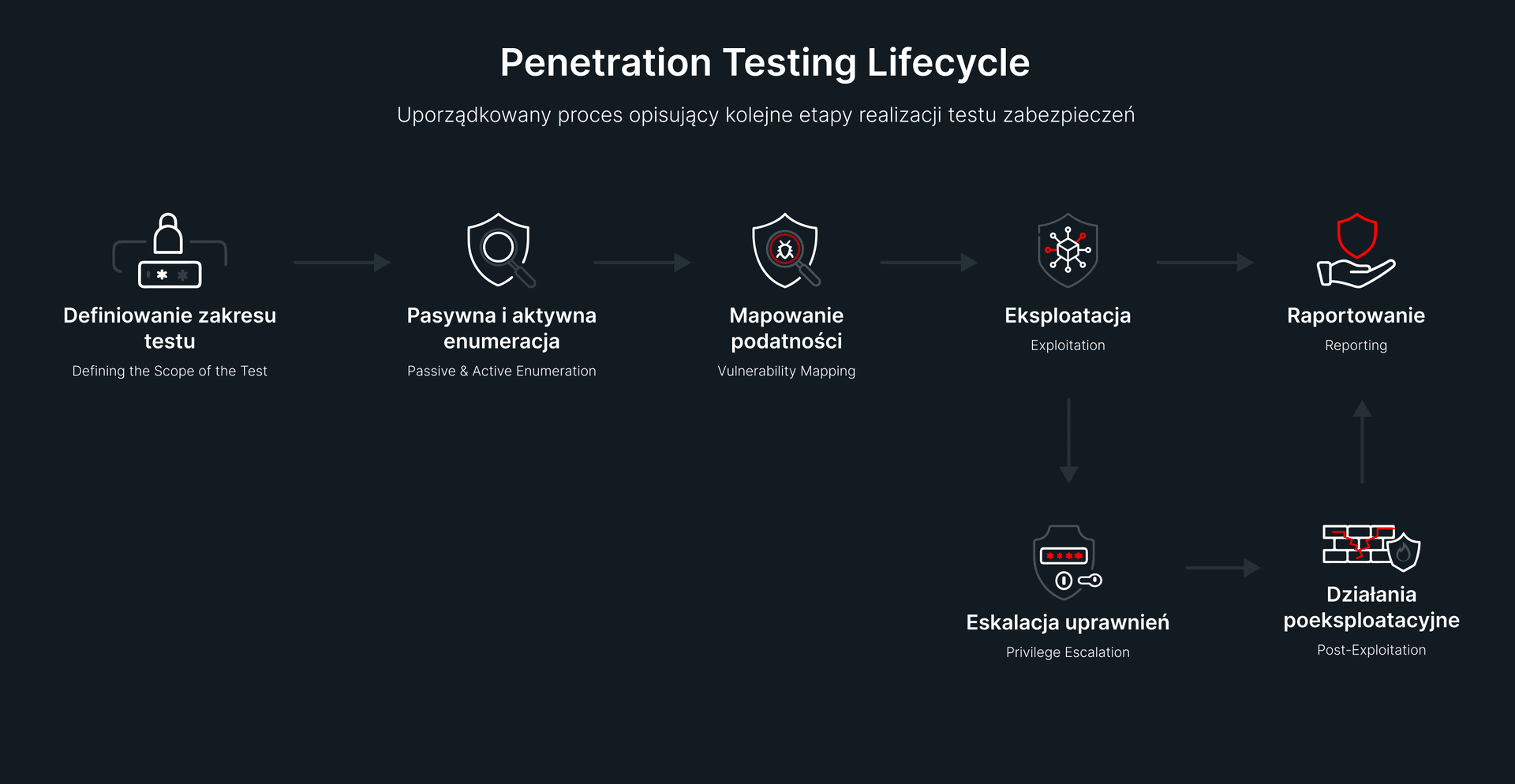

Penetration Testing Lifecycle

Cykl życia testu penetracyjnego Cykl życia testu penetracyjnego (Penetration Test Lifecycle) to uporządkowany proces opisujący kolejne etapy realizacji testu bezpieczeństwa. Przestrzeganie tej sekwencji zwiększa nie tylko skutecz- ność wykrywania podatności, ale również zapewnia zgodność z najlepszymi praktykami branżowymi, takimi jak OSSTMM, NIST SP 800-115 czy PTES.

- Definiowanie zakresu testu (Defining the Scope of the Test) Pierwszym i jednym z najważniejszych etapów jest jasne określenie, co ma zostać przetestowane, przy jakim poziomie dostępu, w jakich ramach czasowych i na jakich warunkach. Zakres testu musi zostać uzgodniony z klientem i powinien zawierać: listę systemów objętych testem, określenie dozwolonych metod (np. wykluczenie ataków typu DoS), dane kontaktowe na wypadek incydentu, formalną zgodę na przeprowadzenie testu (aspekt prawny). 335

- Pasywna i aktywna enumeracja (Passive & Active Enumeration) Na tym etapie tester zbiera informacje o celu ataku. Pasywna enumeracja polega na pozyskiwaniu danych bez bezpośredniego kontaktu z systemem (np. analiza WHOIS, rekordów DNS, OSINT), natomiast aktywna — na interakcji z celem (np. skanowanie portów, analiza nagłówków i banerów usług).

- Mapowanie podatności (Vulnerability Mapping) Zebrane dane są analizowane pod kątem znanych podatności. W tym celu wykorzystuje się m.in.: automatyczne skanery podatności (np. Nessus, OpenVAS), bazy danych podatności (np. CVE, NVD), ręczne przeglądy konfiguracji i wersji komponentów.

- Eksploatacja (Exploitation) Celem tego etapu jest praktyczne potwierdzenie istnienia wykrytych podatności. Może to obejmować: uzyskanie nieautoryzowanego dostępu, bejście mechanizmów uwierzytelniania, uruchomienie złośliwego kodu. Etap ten powinien być przeprowadzany ostrożnie, aby nie zakłócić działania środowiska produkcyjnego.

- Eskalacja uprawnień (Privilege Escalation) Po uzyskaniu dostępu tester próbuje zwiększyć poziom uprawnień — np. z konta zwykłego użytkow- nika na konto administratora. Celem jest ocena potencjalnego wpływu dalszego ataku.

- Działania poeksploatacyjne (Post-Exploitation) Ten etap polega na analizie konsekwencji potencjalnego włamania: jak głęboki mógł być dostęp do systemu, czy możliwe było uzyskanie trwałej obecności (tzw. persistence), czy dostęp mógł posłużyć do tzw. ataku lateralnego (na inne systemy w sieci).

- Raportowanie (Reporting) Ostatni etap to przygotowanie raportu końcowego z testu penetracyjnego. Powinien on zawierać: podsumowanie wykrytych zagrożeń i szczegółowy opis techniczny podatności, ocenę ryzyka (np. zgodnie z metodą CVSS), Dobry raport łączy perspektywę techniczną i biznesową, wspierając podejmowanie decyzji dotyczących priorytetów działań naprawczych i inwestycji w bezpieczeństwo.